Стилер – шкідливе ПЗ, що допомагає отримати віддалений доступ до онлайн-сервісів банків. Фішингові розсилки роблять через Telegram. Кількість таких атак у 2023-му зросла в 5 разів. GSMinfo розбирається з цією та іншими кіберзагрозами у фінансовій сфері.

Фінансові компанії як критично важлива частина економіки завжди привертали увагу зловмисників. Більшість сервісів банків сьогодні перейшли в онлайн. Там компанії та клієнти також регулярно стикаються з різноманітними загрозами, але їх характер та ризики у цифровому середовищі змінилися. Тому кіберстійкість у цій сфері — один із пріоритетів.

Розвиток технологій, з одного боку, дозволяє хакерам удосконалювати інструменти та завдавати організаціям матеріальних та репутаційних збитків, з іншого — дає і нові засоби для протистояння їм.

Розповідаємо, яким атакам сьогодні найчастіше піддаються українські банки і як вони з цим справляються.

1. DDoS-атаки

Одні з найпопулярніших атак, характерних для банківської сфери — DDoS-атаки. Близько третини таких інцидентів, зафіксованих в Україні за 2023 рік, припало на фінансовий сектор — при цьому більшість із них виявилася успішною.

Зловмисники постійно нарощують їхню тривалість і потужність, а також розвивають методи атак: застосовують відразу кілька видів шкідливого ПЗ, атакують одночасно всі сервіси або кілька частин ІТ-інфраструктури.

Внаслідок цього банки можуть зіткнутися з порушенням проведення платежів, роботи додатків, репутаційними втратами. Але нерідко такі атаки стають прикриттям для інших протизаконних дій, наприклад, кібершпигунства або викрадення баз даних.

У цих умовах фінансові організації постійно вдосконалюють свої кошти ІБ: аналізують інциденти, регулярно оновлюють внутрішні системи безпеки. Наприклад, сьогодні всі провідні українські банки мають кілька контурів захисту, які дозволяють витримувати найсильніші DDoS-атаки.

2. Уразливості у програмному коді

Цифровізація банкінгу нерозривно пов’язані з появою нових підходів до розробки. А через догляд іноземних вендорів компаніям сьогодні доводиться створювати власні IT-рішення або переходити на продукти від вітчизняних компаній. В результаті широкого поширення набуває фінансове ПЗ, реалізоване з використанням Open Source компонентів, low-code та no-code підходів. Так збільшується поверхня атаки на готове програмне забезпечення.

Варто відзначити, що вразливості містяться і у власному вихідному коді, оскільки розробники не завжди приділяють достатньо уваги безпеці, роблячи насамперед ставку на функціональність програми. У результаті одними з найсерйозніших підводних каменів стають уразливості у програмних рішеннях: віддалене виконання коду, SQL-ін’єкції та інші.

Щоб не допустити появи слабких місць у ПЗ, важливим є внесок IT-компаній: дотримання принципів безпечної розробки та розвиток компетенцій ІБ-команд. Багато організацій, які створюють рішення для фінтеху, дотримуються підходу Security by Design. У його основі — ідея превентивних заходів (уразливості запобігають, а чи не виправляють). Один із найбільш зрозумілих методів цього підходу — залучення ІБ-фахівців на перших етапах виробництва.

У цьому контексті у російських вендорів на перший план вийшла методологія DevSecOps. На відміну від DevOps, який зосереджений на автоматизації розробки та побудові грамотної взаємодії всередині команди, цей підхід включає також кращі практики безпеки на різних етапах життєвого циклу ПЗ. DevSecOps-конвеєри ретельно перевіряють кожну версію на наявність заборонених компонентів, досліджують рішення на базі Open Source на предмет потенційних уразливостей, проводять статичний та динамічний аналіз коду – і за будь-яких загроз не дають збірці вирушити в реліз. У вихідному коді міститься понад 80% усіх уразливостей, і якщо використовувати методи безпечної розробки ПЗ, це дозволяє виводити на ринок захищені продукти.

2. Атаки на ланцюжок поставок

Вразливості третіх сторін – це відносно новий вид кіберзагроз, який набув поширення останніми роками і продовжує вдосконалюватися. За деякими даними , в 2023 році вперше такі атаки були спрямовані на Open Source ПЗ.

Йдеться про те, що зловмисники не намагаються зламати систему захисту банку. Натомість вони проникають в інфраструктуру через сторонні компанії (як правило, через постачальників чи підрядників), система безпеки яких може бути менш захищеною.

Цей вид загроз також часто пов’язаний із застосуванням у розробці Open Source компонентів, які завантажуються із зовнішніх джерел. Щоб уникнути подібних інцидентів, організаційно-технічні заходи для забезпечення інформаційної безпеки повинні бути впроваджені і у компанії-розробника, і замовника. І тут недостатньо безперервно моніторити мережі та мережеві фільтри, потрібно ще застосовувати практики аналізу складу ПЗ (коли спеціальний софт в автоматичному режимі досліджує залежність, що використовуються в коді, і компоненти на наявність потенційних загроз).

3. Зламування систем аутентифікації

Верифікація платежів та користувача – найбільш чутливе місце банківських додатків та сервісів. Якщо в процесі перевірки коду фінансова організація може самостійно переконатися у його безпеці, то дії користувачів складно контролювати у повному обсязі.

Але тут постійно з’являються нові технології, які допомагають контролювати цей ризик. Наприклад, штучний інтелект дав можливість банкам ефективніше виявляти підозрілу — зокрема потенційно неправомірну — активність.

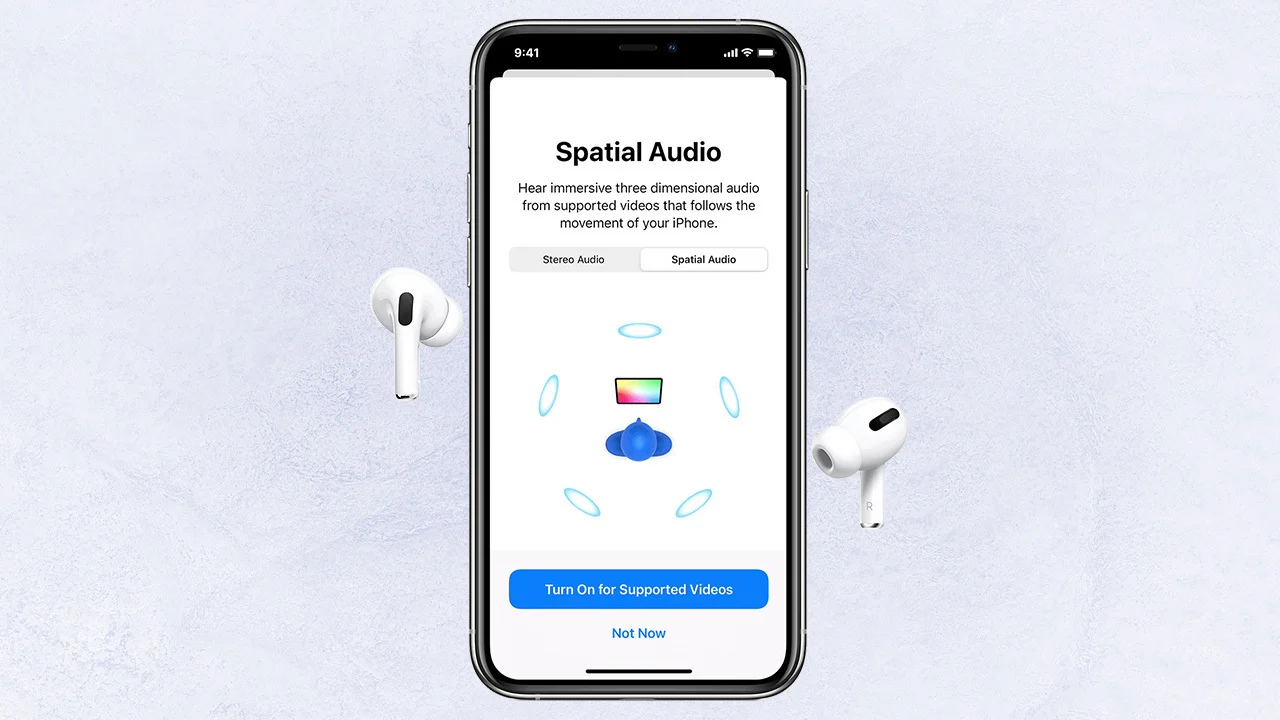

Також зараз застосовують найбільш надійні системи верифікації особистості, наприклад, мультифакторну автентифікацію з використанням різних пристроїв та каналів. Наприклад, якщо програма встановлена на одному гаджеті, а підтвердження про операцію приходить на іншу, шанси отримати несанкціонований доступ до особистих даних та транзакцій клієнта значно скорочуються. І, нарешті, тепер фінансові організації спільно з регулятором вчасно інформують клієнтів про найактуальніші засоби захисту від зловмисників.

4. Людський фактор

Інформаційна стійкість банків — відповідальність не лише відповідних підрозділів, а й усього персоналу, оскільки залишається ризик використання облікових записів співробітників третіми особами з усіма наслідками, що випливають.

Тут, як і у випадку з атаками на ланцюжки поставок, багато залежить від того, як налагоджений постійний моніторинг кінцевих точок інфраструктури та мережевого екрану.

Не менш гостро проблема стоїть і на побутовому рівні, оскільки шахраї постійно вдосконалюють методи соціальної інженерії. Раніше одним із найпоширеніших способів отримати доступ до комп’ютера співробітника або гаманця клієнта були електронні листи із зараженими посиланнями або файлами. Сьогодні все більшу популярність серед зловмисників набувають стилери — так називають шкідливе програмне забезпечення, яке поширюється, як правило, через фішингові повідомлення в Telegram і допомагає отримати віддалений доступ до банківських онлайн-сервісів.

Кількість таких крадіжок облікових записів у 2023 році зросла у п’ять разів.

Рішення очевидне – підвищення цифрової грамотності та запровадження принципів кібергігієни серед співробітників та клієнтів. Хоча це і здається здавалося б простою справою, реалізація вимагає залучення великої кількості ресурсів.