Смартфон практично завжди знаходиться поруч зі своїм власником, тому код для підтвердження особи, відправлений на зареєстрований номер телефону за допомогою SMS-повідомлення, вважається надійним способом двофакторної аутентифікації. Однак фахівці в сфері безпеки знають, що цей метод перевірки не позбавлений недоліків. Вже звичними явищами стало викрадення SIM-карти, атаки SS7 та інші методи злому. Недавнє дослідження показало, що аналогічні атаки можна здійснювати за допомогою готових маркетингових інструментів, при цьому жертва навіть нічого не зрозуміє.

Журналіст видання Vice Джозеф Кокс (Joseph Cox) найняв хакера з ніком Lucky225, щоб той отримав доступ до його номеру телефону. Хакеру треба було зовсім небагато часу, щоб авторизуватися в соціальних мережах Кокса, в WhatsApp, Postmates і Bumble, використовуючи звичайний метод двофакторної аутентифікації за допомогою SMS-повідомлень. Але на відміну від звичайної атаки з підміною SIM-карти, він зумів перенаправити всі вхідні повідомлення журналіста на інший апарат, поки той, ні про що не підозрюючи, продовжував використовувати свій смартфон.

Lucky225 використовував сервіс під назвою Sakari, який дозволяє пересилати текстові повідомлення на інший пристрій, причому цілком законно. Така система зазвичай застосовується для просування продажів і послуг. Хакер оформив місячну підписку вартістю 16 доларів і заповнив форму LOA (Letter of Authorization), де вказав, що є власником номера телефону Кокса. Це все, що було потрібно для перенаправлення всіх вхідних повідомлень на свій пристрій.

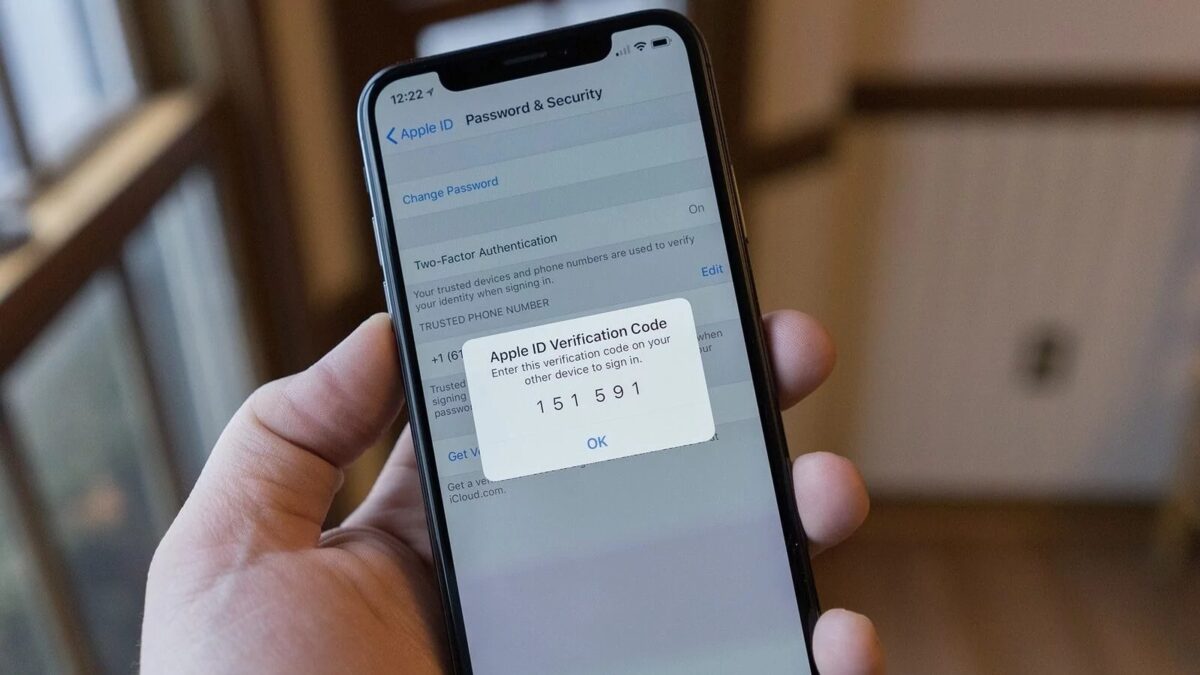

Sakari – лише одна з безлічі компаній, що пропонують аналогічні послуги, і всі вони працюють в рамках законів. Lucky225 опублікував власну статтю на Medium, де докладно описав технічні аспекти цієї атаки і закликав користувачів не покладатися на SMS для двофакторної аутентифікації. Крім SMS, краще використовувати мобільний додаток або фізичний ключ безпеки.