Думаєте, шифрування повідомлень робить WhatsApp абсолютно безпечним месенджером? Як би не так.

Розробники найбільш популярного в світі месенджера хваляться його простотою і захищеністю. WhatsApp справді володіє серйозними функціями захисту конфіденційності, наприклад, наскрізним шифруванням. І тим не менше, зловмисники готові долати будь-які перешкоди, щоб дістати чужі листування.

Ось вісім хитростей, на які можуть піти хакери, щоб зламати ваш WhatsApp.

1. ВІДДАЛЕНЕ ВИКОНАННЯ КОДУ ЧЕРЕЗ GIF-АНІМАЦІЮ

У жовтні 2019 року фахівець з безпеки, відомий під ніком Awakened, виявив в месенджері вразливість, яка дозволяє отримати контроль над додатком за допомогою файлів у форматі GIF. Цей метод злому задіює спосіб обробки зображень WhatsApp, коли користувач запускає перегляд галереї для відправки медіафайлу.

При наявності в галереї зображення GIF запускається функція попереднього перегляду. Даний формат має особливість: файл GIF містить кілька кадрів, пов’язаних між собою кодом. А це означає, що всередині файлу можна заховати ще і додатковий код.

Заражений GIF може поставити під загрозу всю історію чатів. Хакер побачить не тільки те, з ким ви листувалися в WhatsApp, а й самі повідомлення, фотографії та відео.

Уразливість торкнулася версії WhatsApp до 2.19.230 на Android 8.1 і 9. На щастя, Awakened опублікував своє розслідування у відкритому доступі. Компанія Facebook, яка є власником WhatsApp, оперативно усунула проблему. Щоб убезпечити себе, вам слід оновити месенджер до версії 2.19.244 або вище.

2. ГОЛОСОВІ ДЗВІНКИ ТА ШКІДЛИВЕ ПЗ PEGASUS

Ця вразливість теж була виявлена в 2019 році.

Вона дозволяє отримати доступ до пристрою, просто відправивши голосовий виклик через WhatsApp. Злом спрацьовує навіть у тих випадках, коли жертва не приймає виклик. Причому людина може взагалі не підозрювати, що після якогось пропущеного дзвінка на її пристрої виявилося шкідливе ПЗ.

У цьому випадку на руку зловмисникам працює переповнення буфера. У процесі атаки в буфер поміщається занадто багато коду, він переповнюється, і код записується в інше місце, до якого у нього при нормальних умовах не повинно бути доступу. А після цього хакер може запустити виконання коду в захищеній області і приступити до своїх планів.

В ході цієї атаки на пристрої жертв встановлювалася стара і добре відома шпигунська програма Pegasus. Вона збирає дані про телефонні дзвінки, повідомлення, фотографії і відео, а також активує камери і мікрофони смартфонів.

Вразливістю страждають пристрої Android, iOS, Windows 10 Mobile і Tizen. Її використовувала ізраїльська технологічна компанія NSO Group, яку звинувачували в шпигунстві за співробітниками Amnesty International та іншими правозахисниками. Після того, як про злом стало відомо, розробники WhatsApp оперативно прикрили дірку.

Але якщо ви досі використовуєте месенджер 2.19.134 або більш ранню версію для Android (або 2.19.51 або більш ранню для iOS), негайно оновіть додаток.

3. СОЦІАЛЬНА ІНЖЕНЕРІЯ

Нескінченне джерело махінацій з WhatsApp відкривають методи соціальної інженерії. У цьому випадку крім технічних знань потрібні ще й знання людської психології. З таким багажем можна не тільки витягати з людей потрібну інформацію, а й змушувати поширювати фейки.

Одну з атак цього роду фахівці з безпеки з Check Point Research назвали FakesApp. Вона дозволяє зловживати функцією «Цитати» в груповому чаті і редагувати повідомлення будь-якого користувача. Іншими словами, недобросовісні особистості можуть підкидати в чат недостовірні відомості та перекручувати факти, а з боку все буде виглядати так, ніби повідомлення написав сам учасник чату.

Провернути такий трюк фахівці змогли, розшифрувавши повідомлення WhatsApp. Їм стали доступні дані, що передаються між мобільною і веб-версією месенджера, а разом з цим з’явилася можливість змінювати значення в коді групових чатів. Виступаючи в ролі зловмисників, дослідники видавали себе за інших людей і відправляли повідомлення не від свого імені. Редагуванню піддавався і текст відповідей.

Даний метод може бути використаний для поширення неправдивих відомостей, підроблених новин і різного роду махінацій. Уразливість була відкрита в 2018, і за даними Znet, на той момент, коли фахівці Check Point Research виступали на конференції Black Hat в Лас-Вегасі в 2019, вона ще не була виправлена.

4. ПІДМІНА МЕДІАФАЙЛІВ

Дане явище становить небезпеку для користувачів відразу двох месенджерів – WhatsApp і Telegram. Воно активізує функцію, завдяки якій додатки отримують мультимедійні файли і поміщають їх у зовнішнє сховище пристрою.

Починається атака із запуску шкідливого коду, захованого всередині зараженого додатка. Після цього починається відстеження вхідних файлів в Telegram і WhatsApp. При отриманні нового мультимедійного файлу шкідник підміняє його іншим. На думку Symantec, таке рішення може використовуватися для поширення фейкової інформації.

Проти цієї проблеми існує швидке рішення. Зайдіть в налаштування чату і відключіть параметр «Зберегти в галереї». Цей захід захистить вас від даної уразливості, проте для повного вирішення проблеми потрібні дії розробників: необхідно повністю змінити методи обробки мультимедіа.

5. СТЕЖЕННЯ FACEBOOK

У своєму блозі розробники WhatsApp писали, що завдяки наскрізному шифруванню Facebook не в змозі отримати доступ до листуванням в месенджері:

«Якщо ви і ваші співрозмовники використовуєте останню версію WhatsApp, ваші повідомлення за замовчуванням шифруються. А це означає, що ви – єдина людина, яка може їх читати. Навіть з огляду на нашу тіснішу співпрацю з Facebook в найближчі місяці, зашифровані повідомлення залишаться конфіденційними, і ніхто не зможе їх прочитати. Ні WhatsApp, ні Facebook, ні будь-хто інший».

Проте, розробник Грегоріо Занон стверджує, що на ділі все інакше. Той факт, що WhatsApp застосовує наскрізне шифрування, зовсім не означає, що всі ваші листування залишаються конфіденційними. У деяких операційних системах, наприклад, iOS 8 і вище, сторонні додатки можуть витягувати файли месенджера з так званого загального контейнера.

Загальним контейнером на мобільних пристроях користуються Facebook і WhatsApp. Незважаючи на те, що повідомлення при відправці піддаються шифруванню, вони не обов’язково будуть зберігатися на пристрої одержувача або відправника в зашифрованому вигляді. Виходить, що потенційно додаток Facebook може копіювати інформацію з WhatsApp.

Варто відзначити, що в даний момент немає ніяких доказів, що Facebook переглядає листування в WhatsApp. Але оскільки технічні можливості для цього існують, треба мати на увазі, що для всевидющого ока Facebook немає нічого конфіденційного.

6. ПЛАТНІ ДОДАТКИ ДЛЯ ЗЛОМУ

Ви здивуєтеся, коли дізнаєтеся, скільки є платних додатків, які призначені виключно для злому захищених систем.

Деякі з них розробляють великі корпорації, що підтримують репресивний режим влади, для переслідування активістів та журналістів. Але в основній масі їх створюють зловмисники, що полюють за особистою інформацією з метою збагачення.

Зламати чужий обліковий запис WhatsApp можуть такі додатки як Spyzie і mSPY.

Алгоритм простий. Зловмисник купує додаток, встановлює і активує його на цільовому смартфоні. З браузера запускається панель управління, через яку можна спостерігати за діями на телефоні жертви – бачити повідомлення в WhatsApp, список контактів, статус і іншу інформацію.

Ми проти втручання в чуже життя і користуватися подібними програмами категорично не рекомендуємо!

7. КЛОНИ WHATSAPP

Змусити жертву завантажити що-небудь з інтернету – стара хакерська стратегія для поширення шкідливого ПЗ. З цією метою створюються сайти-клони, які точно імітують реальні джерела програм і товарів.

Подібна стратегія успішно застосовується і для злому Android. Щоб отримати доступ до облікового запису WhatsApp, зловмисник переконає жертву встановити клон месенджера, який зовні може до дрібниць повторювати оригінальний додаток.

Іноді шкідник маскується під корисне розширення. Під цим соусом хакери поширювали WhatsApp Pink – додаток, який змінював стандартний зелений фон WhatsApp на рожевий.

Нічого не підозрюючи користувач отримував посилання для завантаження WhatsApp Pink. Фон в месенджері після цього дійсно ставав рожевим, але дещо залишалося за кадром: шкідник починав нишпорити не тільки в файлах WhatsApp, але і по всій пам’яті телефону.

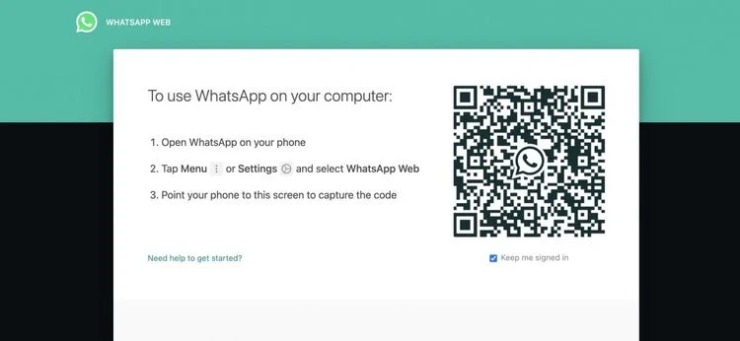

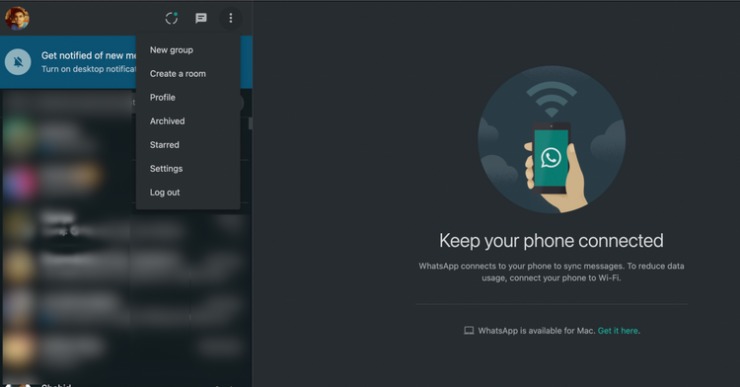

8. WHATSAPP WEB

WhatsApp Web – зручний інструмент обміну повідомленнями для тих, хто більшу частину дня проводить за комп’ютером. Так і робота перед очима, і лізти в телефон, щоб відповісти на повідомлення, не доводиться.

Але ось підступ – якою б зручною не здавалася веб-версія, вона може бути використана для доступу до ваших чатів. Основну роль тут відіграє людський фактор: небезпека виникає в тих випадках, коли ви запускаєте WhatsApp Web на чужому комп’ютері.

Якщо у власника комп’ютера активна функція месенджера «Залишатися в системі», повторний вхід до вашого профілю відбудеться, коли браузер буде знову запущений. Всі ваші листування і контакти будуть відкриті для сторонньої людини.

Уникнути цього можна, виконавши вихід з WhatsApp Web перед закриттям браузера. Але, як то кажуть, легше запобігти, ніж лікувати. Тому з метою своєї ж безпеки не використовуйте WhatsApp Web ніде, крім свого персонального комп’ютера.

СЛІДКУЙТЕ ЗА НОВИНАМИ WHATSAPP

Ми перерахували далеко не всі хитрощі і уразливості, якими зловмисники можуть скористатися для доступу до вмісту WhatsApp. Деякі з проблем вже виправлені, інші ні. Скільки ще залишається прихованими – не знає ніхто. І якщо вже ми ділимося через WhatsApp не тільки смішними картинками, а й суто особистими відомостями, потрібно бути в курсі слабких місць улюбленого месенджера.