Американські дослідники виявили нову вразливість у смартфонів на базі Android, причому не на старих, а відносно свіжих моделях. З’ясувалося, що для прослуховування таких пристроїв зловмисникам зовсім не обов’язково підключатися до мікрофона та знімати запис безпосередньо, їм вистачає доступу до іншого стандартного датчика, захищеного не так добре.

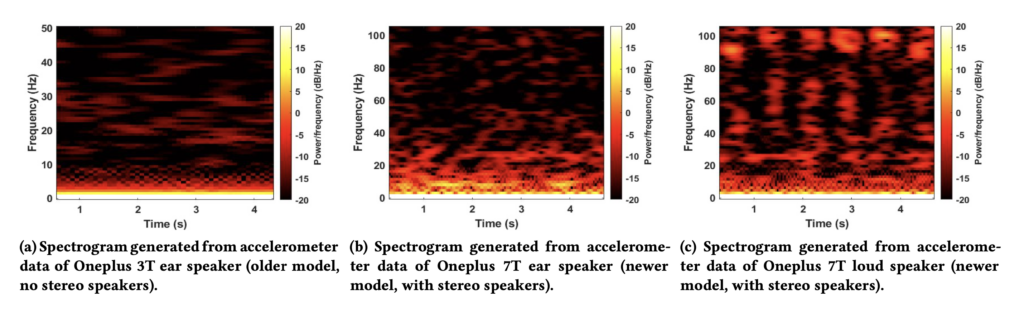

Метод прослуховування назвали EarSpy, і його суть геніальна у своїй простоті – зчитувати коливання акселерометра, який є у більшості сучасних смартфонів також реагує на вібрації розмовного динаміка. Щоправда, динамік для цього потрібний досить потужний, тому EarSpy не працює з більшістю старих та дешевих моделей смартфонів.

Для експерименту дослідники скористалися флагманами OnePlus 7T і OnePlus 9. Через їх розмовні динаміки пропустили запис мови, а програма Physics Toolbox Sensor Suite в цей момент зчитувала показання акселерометра. Отримані дані відправили на обробку нейромережі, яку навчили на базі із сотень семплів ручного «розшифрування» розмовної мови.

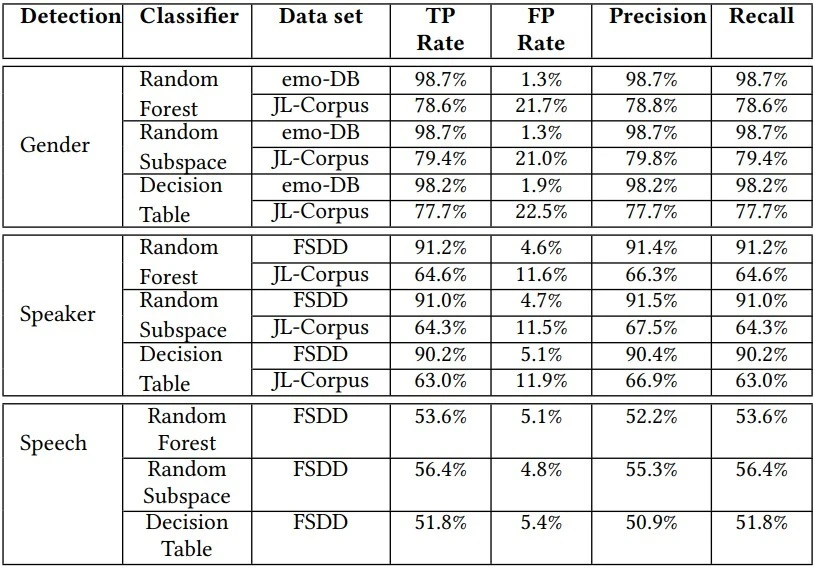

Результати такі, що на смартфоні OnePlus 9 нейромережі вдалося визначити стать того, хто говорить з точністю 88,7%, встановити конкретну людину – 73.6%, а точність розшифровки певних слів варіювалася в діапазоні від 33.3% до 41.6%. У випадку OnePlus 7T ті ж свідчення знаходилися в районі від 77.7%, 63.0% та 51.8% відповідно.

Чи користувався хтось методом EarSpy для прослуховування до виходу дослідження — невідомо, принаймні підтверджених випадків не було зафіксовано. Однак є ймовірність, що тепер почнуть. Тому експерти радять знижувати гучність динаміка під час особливо конфіденційних розмов.