У Windows 10 і Windows 11 є вразливість, що відкриває хакерам можливість підвищувати свої права на комп’ютері аж до адміністраторських. У Microsoft поки немає патча, шо усуває її, але є інструкція по тимчасовому вирішенню проблеми. Якщо їй наслідувати, то користувач втратить всі раніше створені контрольні точок відновлення системи.

Небезпечна Windows 11

В операційній системі Windows 11, яку корпорація Microsoft анонсувала менше місяця назад, виявлена проблема з системою безпеки. В системі знайшовся пролом, що дозволяє підвищувати права користувача аж до адміністраторських і проводити різні маніпуляції з базою даних системного реєстру.

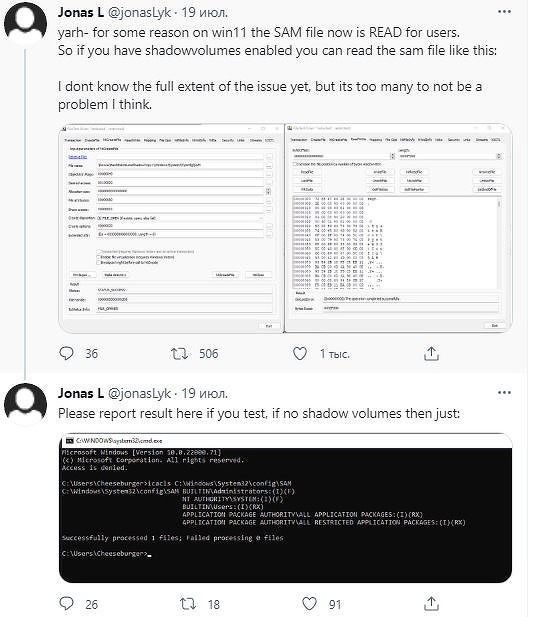

Як пише портал Bleeping Computer, «дірку» виявив фахівець в сфері інформаційної безпеки Йонас Ліккегаард (Jonas Lykkegaard). З його слів, вона присутня не тільки в новітній Windows 11, але і в популярній у всьому світі Windows 10. «Дірку» Ліккегаард назвав HiveNightmare і SeriousSAM (за аналогією з відомим 3D-шутером). Їй присвоєно ідентифікатор CVE-2021-36934.

Windows 11 навіть не встигла вийти, а вже почала обростати проблемами

Хакери, які знають про цю уразливість, отримують доступ не просто до бази даних реєстру Windows. В їх руки також потрапляють різні дані, включаючи параметри конфігурації ОС, хеші призначених для користувача паролів, різні налаштування додатків і т. д.

Як працює вразливість

Всі файли бази даних, доступ до яких можуть отримати хакери, зберігаються в каталозі Windows \ system32 \ config. Це п’ять системних файлів під назвою DEFAULT, SAM, SECURITY, SOFTWARE і SYSTEM. Наприклад, у файлі SAM (Security Account Manager), що представляє собою диспетчер облікових записів безпеки, зберігаються хешировані паролі всіх користувачів ПК.

[tie_full_img]

Повідомлення Ліккегаарда про знайдений фейл

Йонас Ліккегаард зауважив, що навіть користувачі зі звичайним рівнем прав мають доступ до цих файлів. Це дозволяє хакерам отримувати від них потрібні дані, а також підвищувати свої права на комп’ютері жертви.

[tie_full_img]

Для доступу до файлів потрібні їх тіньові копії

Спроба отримати доступ безпосередньо цих файлів призведе лише до появи на екрані вікна з відмовою у виконанні цієї операції. Windows постійно використовує ці файли під час роботи. Однак вона ж створює їх приховування (тіньові) копії, які і використовуються хакерами для отримання потрібної їм інформації. Доступ до таких копій ОС ніяк не обмежує.

Microsoft нічого не зробила за три роки

За даними Bleeping Computer, вразливість CVE-2021-36934 зовсім скоро відзначить своє триріччя. Вона з’явилася в складі Windows 10 ще восени 2018 року з виходом версії 1809.

З тих пір Microsoft справно переносила її в усі більш свіжі версії своєї настільної ОС. Пізніше «діра» перейшла «у спадок» і новій Windows 11, яка прийшла на зміну Windows 10 (її підтримка буде припинена в жовтні 2025 р.).

Поки невідомо, коли саме Microsoft дізналася про наявність у її ОС цієї уразливості. «Ми розслідуємо ситуацію і при необхідності вживемо відповідних заходів для захисту користувачів», – заявив виданню представник Microsoft.

На момент публікації матеріалу патч, що усуває її, не був доступний користувачам.

Microsoft пропонує поки лише тимчасове рішення щодо захисту від хакерів, які бажають проексплуатувати CVE-2021-36934. Корпорація рекомендує користувачам вручну обмежити доступ до каталогу Windows \ system32 \ config, щоб ніхто не міг отримати доступ до настільки важливих файлів.

Для виконання цієї дії потрібно запустити командний рядок або Windows PowerShell і виконати команду «icacls% windir% \ system32 \ config \ *. * / Inheritance: e» (без лапок).

Також користувачам необхідно самостійно видалити всі тіньові копії файлів, що зберігаються на комп’ютері. Microsoft рекомендує видалити ще і всі точки відновлення системи. Вони використовуються для «оживлення» ОС після збою.

[tie_full_img][/tie_full_img]

Як видалити тіньові копії та точки відновлення у Windows 10

Зробити це можна через вкладку «Додатково» в меню «Очищення диска». Дістатися до нього можна шляхом кліка правої кнопки миші по системному розділу і вибравши пункт «Властивості».

Linux недалеко пішов

21 липня 2021 р CNews розповідав про дві вразливості в Linux, що теж відкривають хакерам найширший простір для дій. Одна «діра» знайшлася в ядрі Linux – вона ховалася в ньому протягом семи років. Другий баг протягом шести років перебуває в складі системного менеджера systemd.

Ці уразливості викликають крах системи і дозволяють запускати будь-який код. Під загрозою опинилися користувачі безлічі популярних дистрибутивів Linux, в особливості Debian, Fedora, Ubuntu і Red Hat.